|

<< Click to Display Table of Contents >> Администрирование (Linux) > Общесистемные настройки > Настройка аутентификации Подключение к контроллеру домена по протоколу LDAP |

|

|

<< Click to Display Table of Contents >> Администрирование (Linux) > Общесистемные настройки > Настройка аутентификации Подключение к контроллеру домена по протоколу LDAP |

|

Для использования внешней несквозной или сквозной аутентификации настройте подключение к контроллеру домена по протоколу LDAP. Если используется сквозная аутентификация, то после этого настройте необходимый протокол: Kerberos, OpenID Connect 1.0, OAuth 2.0, SAML 2.0 или WS-Federation.

В Directum RX поддерживается подключение сразу к нескольким доменам по протоколу LDAP. Например, в организации для каждого филиала или подразделения может быть создан отдельный домен со своими политиками, пользователями и группами. Для подключения и работы с несколькими доменами не обязательно настраивать доверительные отношения между ними.

Примечание. Если сотрудники работают в мобильных приложениях Solo или Jazz, настройте сквозную аутентификацию по протоколу OAuth 2.0 на сервисе NOMAD.

Чтобы настроить подключение к одному или нескольким контроллерам домена по протоколу LDAP:

1.В конфигураторе Directum Launcher во встроенном редакторе YML в секцию с общими настройками common_config добавьте параметр LDAP_SETTINGS.

Примечание. Если аутентификация настраивается для сервиса интеграции, то укажите параметры в секции IntegrationService.

2.В параметр LDAP_SETTINGS добавьте секцию domain и заполните ее параметры:

domainNames – имена домена, используется для сопоставления учетной записи пользователя с конкретным доменом. Значения задаются через разделитель «;»;

serverAddress – адрес сервера с контроллером домена, как правило это доменное имя. Укажите адрес, который указан в SSL-сертификате контроллера;

serverPort – порт сервера с контроллером домена. Значение можно не указывать, если оно совпадает со стандартными портами LDAP: 389 или 636;

useSsl – использование протокола SSL для подключения к серверу. Возможные значения: true – протокол SSL используется, false – не используется;

sslServerCertificateThumbprint – отпечаток серверного SSL-сертификата контроллера домена. Если протокол SSL не используется, то параметр заполнять не нужно;

username и password – имя и пароль пользователя для подключения к домену. В зависимости от настроек контроллера домена, может потребоваться указать имя пользователя в формате Distinguished Name (DN);

userSearchContainer – контейнер, который содержит доменных пользователей. Поиск пользователей также выполняется в его дочерних контейнерах.

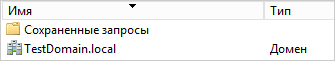

Примечание. В качестве значения параметра можно указать путь до объекта с типом:

•«Домен» (objectCategory: CN=Domain-DNS).

Пример: DC=TestDomain,DC=local.

•«Контейнер» (objectCategory: CN=Container).

Пример: CN=Users,DC=TestDomain,DC=local.

![]()

•«Подразделение» (objectCategory: CN=Organizational-Unit).

Пример: OU=testdepartment,DC=TestDomain,DC=local.

![]()

При этом в качестве значения параметра userSearchContainer нельзя указывать путь до объекта с типом «Группа» (objectCategory: CN=Group). Вместо этого укажите путь до контейнера, находящегося выше по структуре. Пример, когда нельзя использовать группу:

CN=adtestgroup,CN=Users,DC=TestDomain,DC=local.

![]()

enableReferralFollowing – включить обращение к поддоменам. Возможные значения: true – обращение включено, false – выключено. По умолчанию false. Укажите значение true, если для подключения к Directum RX помимо основного домена используются поддомены и в лог-файле веб-сервера появляется ошибка вида "LdapReferralException: Search result reference received, and referral following is off (10)".

3.Если вместо службы каталогов Active Directory используется другая служба, например, ALD Pro, добавьте в секцию domain дополнительные параметры:

•sidAttributeName – название атрибута для поиска идентификатора безопасности (SID) пользователя. Если значение не указано, поиск выполняется по атрибуту objectSid;

•samAccountNameAttributeName – название атрибута для поиска SAM-имени. Необязательный параметр. Если значение не указано, поиск выполняется по атрибуту sAMAccountName;

•userPrincipalNameAttributeName – название атрибута для поиска UPN. Необязательный параметр. Если значение не указано, поиск выполняется по атрибуту userPrincipalName.

4.Добавьте аналогичные параметры, начиная с domainNames, и заполните их значения для остальных доменов.

Пример настройки в config.yml для работы со службой каталогов ALD Pro:

LDAP_SETTINGS:

domain:

- '@domainNames': 'domain1;domain1.org'

'@serverAddress': 'domain1.org'

'@serverPort': '389'

'@useSsl': 'true'

'@sslServerCertificateThumbprint': '59844FAF1D015D9D387EAB78DA34FBFD959DFF1B'

'@username': 'uid=admin,cn=users,cn=accounts,dc=domain1,dc=org'

'@password': 'password1'

'@userSearchContainer': 'cn=accounts,dc=domain1,dc=org'

'@sidAttributeName': 'ipaNTSecurityIdentifier'

'@samAccountNameAttributeName': 'uid'

'@userPrincipalNameAttributeName': 'krbPrincipalName'

- '@domainNames': 'domain2;domain2.org'

'@serverAddress': 'domain2.org'

'@serverPort': ''

'@useSsl': 'true'

'@sslServerCertificateThumbprint': '59844FAF1D015D9D387EAB78DF34FBFD959DFF2E'

'@username': 'uid=admin,cn=users,cn=accounts,dc=domain2,dc=org'

'@password': 'password2'

'@userSearchContainer': 'cn=accounts,dc=domain2,dc=org'

'@sidAttributeName': 'ipaNTSecurityIdentifier'

'@samAccountNameAttributeName': 'uid'

'@userPrincipalNameAttributeName': 'krbPrincipalName'

Дополнительная настройка

Если вместо службы каталогов Active Directory используется другая служба, например, OpenLDAP, и после выполненных настроек не работает аутентификация пользователей, то в секцию domain добавьте дополнительные параметры. В остальных случаях эти параметры не рекомендуется менять.

Параметры для настройки:

•searchFilterTemplate – шаблон фильтра поиска пользователей для аутентификации в системе. По умолчанию значение параметра не задано, а фильтрация выполняется по шаблону:

'@searchFilterTemplate': '(&(objectCategory=user)(objectClass=user)(|(samAccountName={0})(userPrincipalName={0})(distinguishedName={0})(name={0})))

В параметр {0} передается имя учетной записи.

Добавьте этот шаблон в качестве значения параметра и адаптируйте под настройки используемой службы каталогов. Например, если не используется фильтр objectCategory (все объекты), то его нужно убрать из шаблона. Подробнее о параметрах фильтрации см. в документации Microsoft статью «Синтаксис фильтра поиска».

•additionalAttributesForUserMatching – дополнительные атрибуты для сопоставления данных пользователя. Через «;» перечислите атрибуты, которые помогут найти пользователя для аутентификации в системе.

Пример настройки:

'@additionalAttributesForUserMatching': 'samAccountName;userPrincipalName;distinguishedName;name;sn'

Проверка подключения к контроллеру домена

Для проверки установки соединения с контролером домена используйте команду:

openssl s_client -connect <доменное имя контролера>:636 –showcerts

Если возникли ошибки, то проверьте корректность установленного SSL-сертификата контроллера домена и всей цепочки промежуточных и корневых сертификатов.

| © Компания Directum, 2025 |